Ransomware baru-baru ini menyerang beberapa instalasi MongoDB yang tidak aman dan menyimpan data untuk tebusan. Di sini kita akan melihat apa itu MongoDB dan lihat beberapa langkah yang dapat Anda ambil untuk mengamankan dan melindungi basis data MongoDB. Untuk mulai dengan, di sini adalah pengenalan singkat tentang MongoDB.

Apa itu MongoDB

MongoDB adalah database open source yang menyimpan data menggunakan model data dokumen yang fleksibel. MongoDB berbeda dari database tradisional yang dibangun menggunakan tabel dan baris, sedangkan, MongoDB menggunakan arsitektur koleksi dan dokumen.

Mengikuti desain skema yang dinamis, MongoDB memungkinkan dokumen dalam koleksi memiliki berbagai bidang dan struktur. Basis data menggunakan penyimpanan dokumen dan format pertukaran data yang disebut BSON, yang menyediakan representasi biner dokumen mirip JSON. Ini membuat integrasi data untuk jenis aplikasi tertentu lebih cepat dan lebih mudah.

Ransomware menyerang data MongoDB

Baru-baru ini, Victor Gevers, seorang peneliti keamanan tweeted bahwa ada serangkaian serangan Ransomware pada instalasi MongoDB yang tidak aman. Serangan dimulai Desember lalu sekitar Natal 2016 dan sejak saat itu telah menginfeksi ribuan server MongoDB.

Awalnya, Victor menemukan 200 instalasi MongoDB yang diserang dan ditahan untuk tebusan. Namun, segera instalasi yang terinfeksi melonjak menjadi 2000 DBs sebagaimana dilaporkan oleh peneliti keamanan lain, Pendiri Shodan John Matherly, dan pada akhir 1st minggu 2017, jumlah sistem yang disusupi lebih dari 27.000.

Uang tebusan diminta

Laporan awal menyarankan, bahwa penyerang menuntut 0,2 Bitcoin (sekitar US $ 184) sebagai tebusan yang dibayarkan oleh 22 korban. Saat ini, para penyerang telah meningkatkan jumlah tebusan dan sekarang menuntut 1 Bitcoin (Sekitar 906 USD).

Sejak pengungkapan itu, para peneliti keamanan telah mengidentifikasi lebih dari 15 peretas yang terlibat dalam pembajakan server MongoDB. Di antara mereka, penyerang menggunakan pegangan email kraken0 punya dikompromikan lebih dari 15.482 server MongoDB dan menuntut 1 Bitcoin untuk mengembalikan data yang hilang.

Bagaimana cara MongoDB Ransomware menyelinap masuk

Server MongoDB yang dapat diakses melalui internet tanpa kata sandi adalah orang-orang yang menjadi sasaran para peretas. Oleh karena itu, Server Administrator yang memilih untuk menjalankan server mereka tanpa kata sandi dan dipekerjakan nama pengguna default mudah ditemukan oleh peretas.

Apa yang lebih buruk, ada contoh dari server yang sama diretas ulang oleh grup peretas yang berbeda yang telah menggantikan catatan tebusan yang ada dengan milik mereka sendiri, sehingga mustahil bagi para korban untuk mengetahui apakah mereka bahkan membayar pidana yang tepat, apalagi apakah data mereka dapat dipulihkan. Oleh karena itu, tidak ada kepastian jika data yang dicuri akan dikembalikan. Oleh karena itu, bahkan jika Anda membayar uang tebusan, data Anda mungkin masih hilang.

Keamanan MongoDB

Itu harus bahwa Administrator Server harus menetapkan kata sandi yang kuat dan nama pengguna untuk mengakses database. Perusahaan yang menggunakan instalasi default MongoDB juga disarankan perbarui perangkat lunak mereka, mengatur otentikasi dan mengunci port 27017 yang paling banyak ditargetkan oleh para peretas.

Langkah-langkah untuk melindungi data MongoDB Anda

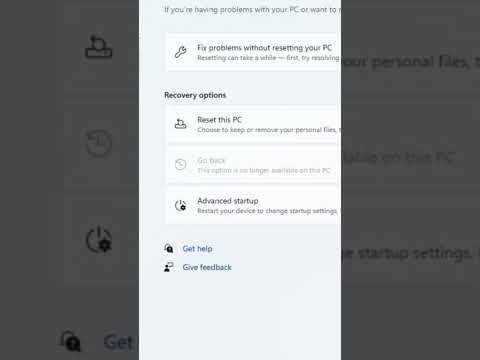

Terapkan Kontrol Akses dan Otentikasi

Mulai dengan Mengaktifkan kontrol akses server Anda dan tentukan mekanisme otentikasi. Otentikasi mengharuskan semua pengguna memberikan kredensial yang valid sebelum mereka dapat terhubung ke server.

Terbaru MongoDB 3.4 rilis memungkinkan Anda untuk mengkonfigurasi otentikasi ke sistem yang tidak terlindungi tanpa menimbulkan downtime.

Pengaturan Kontrol Akses Berbasis Peran

Daripada menyediakan akses penuh ke sekumpulan pengguna, buat peran yang menentukan akses pasti sekumpulan kebutuhan pengguna. Ikuti prinsip paling tidak istimewa. Kemudian buat pengguna dan tetapkan hanya peran yang mereka perlukan untuk melakukan operasi mereka.

Enkripsikan Komunikasi

Data terenkripsi sulit diinterpretasikan, dan tidak banyak peretas yang berhasil mendekripsikannya. Konfigurasikan MongoDB untuk menggunakan TLS / SSL untuk semua koneksi masuk dan keluar. Gunakan TLS / SSL untuk mengenkripsi komunikasi antara komponen mongod dan mongos dari klien MongoDB serta antara semua aplikasi dan MongoDB.

Dengan menggunakan MongoDB Enterprise 3.2, mesin penyimpanan WiredTiger yang asli Enkripsi di Istirahat dapat dikonfigurasi untuk mengenkripsi data di lapisan penyimpanan. Jika Anda tidak menggunakan enkripsi WiredTiger saat istirahat, data MongoDB harus dienkripsi pada setiap host menggunakan sistem file, perangkat, atau enkripsi fisik.

Membatasi Eksposur Jaringan

Untuk Membatasi pemaparan Jaringan memastikan bahwa MongoDB berjalan di lingkungan jaringan tepercaya. Admin hanya boleh mengizinkan klien tepercaya untuk mengakses antarmuka jaringan dan port tempat instance MongoDB tersedia.

Cadangkan data Anda

MongoDB Cloud Manager dan MongoDB Ops Manager menyediakan pencadangan berkelanjutan dengan pemulihan titik waktu, dan pengguna dapat mengaktifkan peringatan di Cloud Manager untuk mendeteksi apakah penyebarannya terpapar internet

Aktivitas Sistem Audit

Sistem audit secara berkala akan memastikan bahwa Anda mengetahui adanya perubahan tidak teratur ke database Anda. Lacak akses ke konfigurasi dan data database.MongoDB Enterprise termasuk fasilitas audit sistem yang dapat merekam acara sistem pada instance MongoDB.

Jalankan MongoDB dengan Pengguna Khusus

Jalankan proses MongoDB dengan akun pengguna sistem operasi khusus. Pastikan bahwa akun memiliki izin untuk mengakses data tetapi tidak ada izin yang tidak perlu.

Jalankan MongoDB dengan Opsi Konfigurasi Aman

MongoDB mendukung eksekusi kode JavaScript untuk operasi sisi server tertentu: mapReduce, grup, dan $ di mana. Jika Anda tidak menggunakan operasi ini, nonaktifkan scripting sisi server dengan menggunakan opsi -noscripting pada baris perintah.

Gunakan hanya protokol kawat MongoDB pada penyebaran produksi. Tetap aktifkan validasi masukan. MongoDB memungkinkan validasi input secara default melalui pengaturan wireObjectCheck. Ini memastikan bahwa semua dokumen yang disimpan oleh instance mongod adalah BSON yang valid.

Meminta Panduan Penerapan Teknis Keamanan (jika ada)

Panduan Penerapan Teknis Keamanan (STIG) berisi panduan keamanan untuk penempatan di dalam Departemen Pertahanan Amerika Serikat. MongoDB Inc. menyediakan STIG-nya, atas permintaan, untuk situasi di mana diperlukan. Anda dapat meminta salinan untuk informasi lebih lanjut.

Pertimbangkan Kepatuhan Standar Keamanan

Untuk aplikasi yang membutuhkan kepatuhan HIPAA atau PCI-DSS, silakan lihat Arsitektur Referensi Keamanan MongoDB sini untuk mempelajari lebih lanjut tentang bagaimana Anda dapat menggunakan kemampuan keamanan utama untuk membangun infrastruktur aplikasi yang sesuai.

Bagaimana cara mengetahui apakah instalasi MongoDB Anda diretas

- Verifikasi database dan koleksi Anda. Para peretas biasanya menjatuhkan database dan koleksi dan menggantinya dengan yang baru sambil meminta tebusan untuk yang asli

- Jika kontrol akses diaktifkan, audit log sistem untuk mencari upaya akses tidak sah atau aktivitas mencurigakan. Cari perintah yang menjatuhkan data Anda, pengguna yang dimodifikasi, atau buat catatan permintaan uang tebusan.

Perhatikan bahwa tidak ada jaminan bahwa data Anda akan dikembalikan bahkan setelah Anda membayar tebusan. Oleh karena itu, posting serangan, prioritas pertama Anda harus mengamankan cluster Anda (s) untuk mencegah akses tidak sah lebih lanjut.

Jika Anda mengambil cadangan, maka pada saat Anda mengembalikan versi terbaru, Anda dapat mengevaluasi data apa yang mungkin telah berubah sejak pencadangan terbaru dan waktu penyerangan. Untuk lebih lanjut, Anda dapat mengunjungi mongodb.com.